بدافزار Lumma Stealer چگونه از طریق کپچای جعلی کاربران را فریب می دهد؟

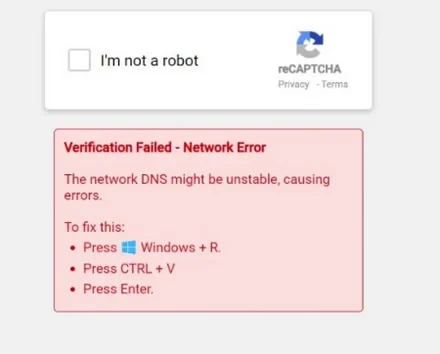

یک گزارش جدید از DNSFilter نشان می دهد که صفحات جعلی کپچا (CAPTCHA) با پیام «I’m not a robot» در حال تبدیل شدن به ابزاری برای انتشار بدافزاری به نام Lumma Stealer هستند.

Lumma Stealer بدون فایل (Fileless) قادر است اطلاعات ذخیره شده در مرورگر، شامل رمزهای عبور و داده های کیف پول های رمزارزی را سرقت کند.

این فعالیت مخرب ابتدا توسط یکی از مشتریان سرویس های مدیریت شده (MSP) شناسایی شد. آنچه در ظاهر یک کپچای معمولی به نظر می رسید، در واقع تلاشی برای اجرای بدافزار Lumma Stealer بود.

DNSFilter با فیلترینگ محتوا توانست حمله را مسدود کند و در تحقیقات بعدی مشخص شد که این حملات بخشی از یک کارزار فیشینگ سازمان یافته هستند.

ترفند فیشینگ با کپچای جعلی علیه کاربران بانکی یونان

ماجرا از جایی شروع شد که کاربران هنگام ورود به سایت یک بانک یونانی، با صفحه کپچای مشکوکی روبه رو شدند. صفحه ادعا می کرد خطای DNS رخ داده و از کاربر می خواست کلیدی ترکیبی (Windows+R) را فشار داده، یک دستور را در کلیپ بورد کپی و در PowerShell اجرا کند.

این دستور به صورت مخفیانه بدافزار Lumma Stealer را اجرا می کرد و اطلاعات کاربر را به سرقت می برد.

تحقیقات نشان داد که دامنه های جعلی مانند:

- human-verify-7u.pages.dev

- recaptcha-manual.shop

برای فریب کاربران به کار گرفته شده اند. در این حمله، مهاجمان با استفاده از روش های اجرای بدون فایل، بدافزار را بدون نیاز به ذخیره در سیستم، مستقیماً از طریق پردازش های مرورگر بارگذاری کردند.

چه داده هایی هدف قرار می گیرند؟

DNSFilter اعلام کرد اگر حمله موفق می شد، بدافزار می توانست سیستم امنیتی Windows AMSI را غیرفعال کرده و فایل های DLL مربوط به Lumma Stealer را بارگذاری کند.

Lumma Stealer به محض اجرا، کل سیستم را اسکن کرده و موارد زیر را سرقت می کند:

- رمزهای عبور و کوکی های ذخیره شده در مرورگر

- توکن های احراز هویت دو مرحله ای (2FA)

- داده های کیف پول های رمزارزی

- اطلاعات دسترسی از راه دور (RDP)

- حتی داده های ذخیره شده در نرم افزارهای مدیریت رمزعبور

طبق بررسی ها، تنها در سه روز این کپچای جعلی ۲۳ بار در شبکه DNSFilter مشاهده شد و حدود ۱۷٪ از کاربران دستور کپی -پیست را اجرا کرده بودند. خوشبختانه، سامانه فیلترینگ DNSFilter جلوی نفوذ را گرفت.

سرعت پولشویی: قربانیان هیچ شانسی ندارند

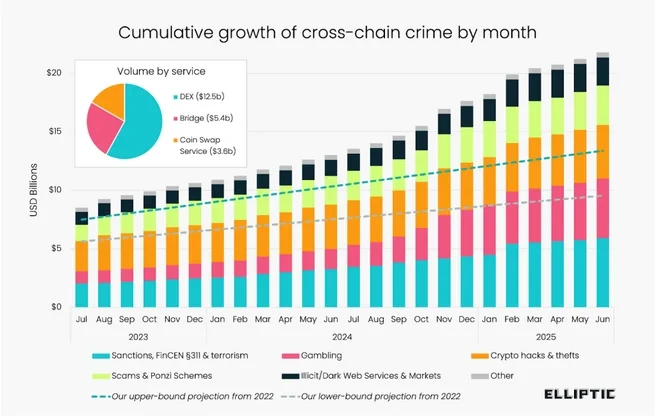

تحقیقات Elliptic نشان می دهد مجرمان سایبری با استفاده از صرافی های غیرمتمرکز (DEX) و ابزارهای خودکار، رمزارزهای سرقت شده را در کمتر از ۳ دقیقه پولشویی می کنند.

این سرعت بالا باعث می شود قربانیان عملاً شانسی برای بازگرداندن دارایی های از دست رفته نداشته باشند. پلیس سایبری نیز به دلیل جابه جایی سریع بین بلاکچین های مختلف، به سختی قادر به ردیابی تراکنش هاست.

کارشناسان امنیت سایبری هشدار می دهند که این حملات فقط علیه سازمان های بزرگ نیست، بلکه کاربران عادی نیز هنگام ورود به سایت ها یا نصب برنامه ها ممکن است قربانی شوند.

توصیه کارشناسان امنیتی

کِن کارنسی، مدیرعامل DNSFilter، گفت:

«هر فردی در هر سازمانی می تواند با یک لینک آلوده مواجه شود. نکات بهداشت سایبری ساده اند:

- استفاده از رمزهای عبور منحصربه فرد

- بررسی هویت طرف مقابل پیش از ارائه اطلاعات

- و همیشه قبل از کلیک کردن فکر کنید.»

با این حال، متخصصان می گویند اگر اقدامات فوری در بازه ۲۴ تا ۷۲ ساعته پس از حمله انجام شود، امکان بازیابی بخشی از دارایی ها وجود دارد. اما با افزایش سرعت مهاجمان، خطر برای کاربران هر روز بیشتر می شود.

بیشتر بخوانید: حمله 51 درصدی به Monero؛ کراکن واریزها را متوقف کرد